Вопросы безопасности операционных систем построенных организационных сетей всегда были наиболее важным аспектом администрирования. Для диагностики наличия уязвимостей нужно было провести большую работу, и нередко даже после нее оставались лазейки для злоумышленников. Такие манипуляции заметно упростились с появлением Kali Linux. Инструкция по применению ее в большинстве своем доступна лишь на английском языке. Такая система не подходит для постоянного домашнего использования, тем более она не рекомендуется новичкам. Это профессиональный инструмент, которым нужно учиться пользоваться, требующий тонкой настройки. А для этого необходим достаточный опыт и полное понимание выполняемых действий.

Важные предостережения

Возможности операционной системы Kali Linux настолько широки, что не все пользуются ими с целью улучшения безопасности собственной системы. Нередко она становится удобным инструментом для неправомерных действий злоумышленников. Поэтому важно уже на начальном этапе знакомства понимать, что определенные манипуляции, которые позволяет выполнять система, могут быть противозаконными. Даже установка Kali Linux и ознакомительная работа с ней в учебных целях в некоторых странах могут привести к неприятным последствиям.

В качестве небольшого совета можно привести рекомендацию устанавливать систему на и работать через VPN, если не хочется ограничиваться ее поверхностным изучением. При запуске также необходимо использование ключей, которые позволят избежать проблем с законом.

Что представляет собой Kali Linux

Предшественником Kali является довольно знаменитый в узких кругах BackTrack Linux. В основе второго лежит Debian, и это обеспечивает поддержку пакетов и приложений, разработанных для этой ОС, что позволяет сделать работу достаточно комфортной за счет использования привычных инструментов. В случае необходимости и для Kali Linux программы найти будет довольно просто.

В дистрибутив включены всевозможные утилиты, которые позволяют провести полный аудит безопасности для предотвращения проникновений. Запущенные сервисы, доступ к компьютеру через сеть, используемые веб-приложения и многое другое поддаются анализу посредством имеющихся в Kali Linux инструментов.

Как уже можно понять из названия, система построена на основе Linux Kernel. Первая версия дистрибутива вышла в свет более двух лет назад. В ней было собрано все самое основное, главный акцент приходился на функциональность, а не на внешнюю привлекательность. Но большая популярность системы, ее активное использование в профессиональной среде привели к необходимости внесения изменений в дистрибутив.

Отзывы пользователей о Kali в основном положительные. Система стала более стабильной по сравнению с BackTrack, набор программ и утилит расширился, но на некоторых ноутбуках иногда операционная система перестает видеть встроенный Wi-Fi-адаптер. Происходит это во время использования Live-запуска с флешки, исправляется проблема использованием внешнего адаптера или установкой ОС на жесткий диск.

Изменения в новой версии

В конце лета прошлого года был выпущен Kali Linux 2. Благодаря вышедшему обновлению система стала намного стабильнее, а рабочий интерфейс привлекательнее. Кроме того, многие утилиты за такой длительный по меркам информационных технологий срок успели устареть. Если раньше новые версии приходилось искать и устанавливать самостоятельно, то сейчас эта работа выполняется самой системой, что позволяет поддерживать их в актуальном состоянии без особых усилий. Кроме того, сама система получила поддержку работы в режиме rolling distribution.

Технические особенности

Основу нового дистрибутива составляет Linux Kernel версии 4.0, включенный в выпуск Debian Jessie. В качестве на данный момент используется Gnome 3.14, а рабочее пространство обрело обновленный стиль и интерфейс, меню несколько изменилось в отдельных пунктах.

Доступные сборки

На данный момент имеются различные дистрибутивы, удобные в работе при тех или иных условиях. Без труда можно найти Live-сборки, образы для популярных виртуальных машин, установочные пакеты. Кроме того, предлагаются инструкции, следуя которым можно подготовить сборки самостоятельно. При необходимости собственный образ можно собрать для работы с ARM, работа с этой архитектурой прекрасно поддерживается, обеспечивая мультиплатформенность системы. Тогда станет возможной, например, установка Kali Linux на планшет или смартфон.

Для тех, у кого уже была установлена первая версия, есть возможность обновления до второй внутри системы. Достаточно воспользоваться набором команд, включающим получение нового дистрибутива и его установку. Подробно их можно найти в официальных сопроводительных документах.

Начало работы с системой. Теоретические основы

Обширные возможности системы сложно познать без изучения документации Kali Linux. Инструкция по применению, к сожалению, в виде подробных мануалов по тонкой настройке доступна на официальном сайте преимущественно на английском языке, как и в большинстве других источников. Однако большое количество поклонников породило в сформировавшемся сообществе появление подробных русскоязычных мануалов, основанных на их собственной практике. Кроме того, существуют курсы подготовки специалистов на русском языке как начального уровня, так и более продвинутого, для профессиональной корпоративной работы.

Практическое освоение

Для изучения системы достаточно установить ее любым доступным и наиболее комфортным образом, тем более что большой выбор доступных дистрибутивов Kali Linux 2 это позволяет. Однако именно для учебных целей, особенно на начальных этапах, лучше воспользоваться виртуальной машиной. Этого будет достаточно, чтобы изучить набор утилит, которые входят в состав, привыкнуть к начать уверенно ориентироваться в системе.

Во время обучения работы с Kali Linux инструкция по применению просто необходима. Помимо того что ОС обладает богатыми возможностями, которые сложно изучить без какой-либо документации, при ее установке потребуется настройка, которая позволит ими воспользоваться наиболее эффективно.

Практическое освоение инструментов лучше проводить на собственном оборудовании, чтобы предотвратить возможные проблемы с законом, если производимые действия будут ему противоречить, и каким-то образом факт их осуществления станет известен третьим лицам.

Запуск с флешки

После завершения этапа освоения работы с системой захочется применить ее для анализа безопасности и устранения обнаруженных слабых мест в действующих сетях в компании или у себя дома. Проще всего чтобы в случае необходимости уже готовый для запуска дистрибутив был всегда c собой. Это довольно просто сделать, если воспользоваться специализированными программами для рабочей операционной системы, к примеру, Rufus. Зачастую может оказаться полезным поддержка сохранения файлов в системе, установленной на USB-накопитель, и после ее перезагрузки. Такая возможность также предоставляется, но важно помнить, что для описываемого режима persistence в начале каждой загрузки потребуется указывать соответствующий режим, чтобы не начал запускаться обычный live mode. Кроме того, если в простом варианте достаточно флешки на 2Гб, то в последнем случае потребуется дополнительное место для создания отдельного раздела, в котором будут храниться необходимые данные.

Почему полезно использовать Kali Linux?

Злоумышленники в своей работе применяют специализированные средства, которые позволяют значительно сократить требуемое для несанкционированного проникновения в сеть время. К примеру, с помощью Kali Linux взлом становится намного проще и удобнее, особенно когда не меняются пароли и настройки оборудования, которые устанавливаются по умолчанию. К сожалению, даже в крупных корпорациях это происходит довольно часто. После этого получение необходимых данных - дело техники, для квалифицированного специалиста весь процесс особых сложностей не представляет. Тем более важно воспользоваться теми же инструментами, чтобы определить уязвимые места в своей защите, чтобы усложнить работу таким людям. Простым практическим примером является взлом Wi-FI-роутеров, которые установлены в наше время практически в каждой квартире, не говоря уже об организациях.

Проникновение в сеть через Wi-Fi

Для взлома Wi-Fi-роутера достаточно организовать перебор паролей. Но даже на быстродействующем оборудовании на это требуется большое количество времени. Современные роутеры работают по протоколу WPS, призванному упростить настройку сети. Далеко не все пользователи разбираются в безопасности беспроводных сетей, им необходима посильная помощь в их настройке. С применением этого протокола отпала необходимость задания параметров шифрования WPA/WEP, обеспечивающего защиту от нежелательного доступа, вручную, они, как и имя сети, устанавливаются автоматически по нажатию кнопки на роутере. Отличная, казалось бы, идея, но, как это часто бывает, и тут нашли уязвимости, используя которые пароль можно взломать за несколько часов.

Мало того что пин-код WPS состоит из 8 символов, последний из которых является достаточно проверить его блоками, а не целиком, в результате чего количество возможных комбинаций сокращается до 10998. Используя Kali Linux, Wi-Fi-сеть через включенный WPS взломать довольно просто, и на это не понадобится много времени. Достаточно утилиты, которая будет заниматься мониторингом сети, и той, которая непосредственно осуществляет перебор пин-кода. Для большей наглядности можно проверить, насколько легко и быстро это происходит, на домашнем роутере.

Таким образом, чтобы обезопасить себя, лучше отключить WPS на роутере, где такая опция активна по умолчанию. Иначе каждый сосед, даже школьник, сможет подключиться к сети и воспользоваться ею. Инструкция по применению довольно проста, это один из самых распространенных примеров на всех ресурсах, посвященных данной операционной системе.

Kali Linux WiFi: взлом

Если кратко, то с помощью команды iwconfig определяем доступный сетевой интерфейс (как правило, он носит название wlan0, но оно может и отличаться).

После этого запускаем мониторинг активного интерфейса:

airmon-ngstartwlan0

Чтобы узнать, какие сети находятся в области видимости, выполняем следующую команду:

Где mon0 - это название ранее запущенного монитора.

Из всего появившегося списка интересуют только те сети, которые имеют включенный WPS. Для их определения используется команда

Теперь можно выбрать любую понравившуюся цель и начинать подбор пин-кода:

Reaver -I mon0 -b -a -vv

Здесь пишется BSSID из результата выполнения предыдущей команды. Если все сделано правильно, то запустится перебор паролей. В среднем сеть взламывается от четырех до шести часов. Но некоторые новые модели роутеров имеют защиту от атаки по WPS и отключают перебор после определенного количества неудачных попыток.

И это лишь одна из сторон Kali Linux. Инструкция по применению даст исчерпывающее представление о возможностях системы.

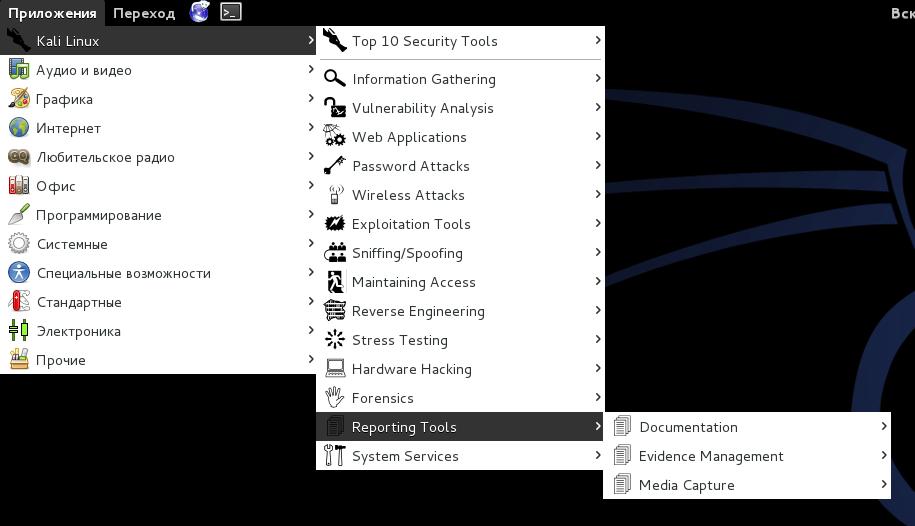

Программ направленных на решение разнообразных задачи в Kali Linux очень много, и хотя они сгруппированы по разделам, глаза всё равно разбегаются, особенно при первом знакомстве.

Information Gathering

Эти инструменты для разведки используются для сбора данных по целевой сети или устройствам. Инструменты охватывают от идентификаторов устройств до анализа используемых протоколов.

Vulnerability Analysis

Инструменты из этой секции фокусируются на оценке систем в плане уязвимостей. Обычно, они запускаются в соответствии с информацией, полученной с помощью инструментов для разведки (из раздела Information Gathering).

Web Applications

Эти инструменты используются для аудита и эксплуатации уязвимостей в веб-серверах. Многие из инструментов для аудита находятся прямо в этой категории. Как бы там ни было, не все веб-приложения направлены на атаку веб-серверов, некоторые из них просто сетевые инструменты. Например, веб-прокси могут быть найдены в этой секции.

Password Attacks

Эта секция инструментов, главным образам имеющих дело с брутфорсингом (перебором всех возможных значений) или вычисления паролей или расшаривания ключей используемых для аутентификации.

Wireless Attacks

Эти инструменты используются для эксплуатации уязвимостей найденных в беспроводных протоколах. Инструменты 802.11 будут найдены здесь, включая инструменты, такие как aircrack, airmon и инструменты взлома беспроводных паролей. В дополнение, эта секция имеет инструменты связанные также с уязвимостями RFID и Bluetooth. Во многих случаях, инструменты в этой секции нужно использовать с беспроводным адаптером, который может быть настроен Kali в состояние прослушивания.

Exploitation Tools

Эти инструменты используются для эксплуатации уязвимостей найденных в системах. Обычно уязвимости идентифицируются во время оценки уязвимостей (Vulnerability Assessment) цели.

Sniffing and Spoofing

Эти инструменты используются для захвата сетевых пакетов, манипуляции с сетевыми пакетами, создания пакетов приложениями и веб подмены (spoofing). Есть также несколько приложений реконструкции VoIP

Maintaining Access

Инструменты поддержки доступа (Maintaining Access) используются как плацдарм и устанавливаются в целевой системе или сети. Обычное дело найти на скомпрометированных системах большое количество бэкдоров и других способов контроля атакующим, чтобы обеспечить альтернативные маршруты на тот случай, если уязвимость, которой воспользовался атакующий, будет найдена или устранена.

Reverse Engineering

Эти инструменты используются для модификации, анализа, отладки (debug) программ. Цель обратной инженерии - это анализ как программа была разработана, следовательно, она может быть скопирована, модифицирована, использована для развития других программ. Обратная инженерия также используется для анализа вредоносного кода, чтобы выяснить, что исполняемый файл делает, или попытаться исследователями найти уязвимости в программном обеспечении.

Stress Testing

Инструменты для стресс тестинга (Stress Testing) используются для вычисления как много данных система может «переварить». Нежелательные результаты могут быть получены от перегрузки системы, такие как стать причиной открытия всех коммуникационных каналов устройством контроля сети или отключения системы (также известное как атака отказа в обслуживании).

Hardware Hacking

Эта секция содержит инструменты для Android, которые могут быть классифицированы как мобильные и инструменты Android, которые используются для программирования и контроля маленьких электронных устройств

Forensics

Инструменты криминалистики (Forensics) используются для мониторинга и анализа компьютера, сетевого трафика и приложений.

Reporting Tools

Инструменты для отчётов (Reporting tools) - это методы доставки информации, найденной во время исполнения проникновения.

System Services

Здесь вы можете включить или отключить сервисы Kali. Сервисы сгруппированы в BeEF, Dradis, HTTP, Metasploit, MySQL, и SSH.

В сборку Kali Linux включены также и другие инструменты, например, веб-браузеры, быстрые ссылки на тюнинг сборки Kali Linux, которые можно увидеть в других разделах меню (сеть, инструменты поиска и другие полезные приложения).

Дистрибутив Kali Linux набирает огромную популярность в последнее время. Взлом и тестирование безопасности становится частью нашей культуры и все больше людей интересуются этим. Возможно, такому процессу посодействовал сериал "Мистер Робот".

Kali Linux - это один из дистрибутивов Linux, разработанный для хакеров и специалистов с информационной безопасности. Поэтому неудивительно что этот сериал поднимает его популярность и множество новичков и людей, которые не имеют никаких знаний по информационной безопасности пытаются использовать этот дистрибутив в качестве основной системы. Но Kali Linux совсем не предназначен для этого. В сегодняшней статье мы рассмотрим что такое Kali Linux, зачем он нужен и сделаем обзор Kali Linux.

Kali Linux был разработан фирмой Offensive Security, которая специализируется на безопасности. Он создан на основе Debian и содержит в себе наработки дистрибутива для цифровой криминалистики и тестирования безопасности BackTrack.

Первая версия BackTrack вышла в 2006 году, она объединила в себе несколько проектов, основным предназначением которых было тестирование на проникновение. Дистрибутив предназначался для использования в качестве LiveCD.

В 2012 году такой дистрибутив, как BackTrack прекратил существовать, а вместо него появился Kali Linux, который перенял все плюсы предыдущей версии и все программное обеспечение. Он был результатом слияния двух проектов: WHAX и Auditor Security Collection. Сейчас дистрибутив стабильно развивается и силы разработчиков направлены на исправление ошибок и расширение набора инструментов.

2. Предназначение

На официальном сайте есть такое описание дистрибутива: "Penetration Testing и Ethical Hacking Linux Distribution" или по-нашему дистрибутив для тестирования на проникновения и этичного хакинга. Проще говоря, этот дистрибутив содержит множество инструментов, связанных с безопасностью и сетями, которые ориентированы на экспертов в компьютерной безопасности.

Дистрибутив Linux - это не больше чем ядро и набор базовых утилит, приложений и настроек по умолчанию. Kali Linux не предоставляет ничего уникального в этом плане. Большинство программ может быть просто установлено в любом другом дистрибутиве, или даже в Windows.

Отличие Kali Linux в том, что он наполнен такими инструментами и настройками, которые нужны для тестирования безопасности, а не для обеспечения нормальной работы обычного пользователя. Если вы хотите использовать Kali вместо основного дистрибутива - вы совершаете ошибку. Это специализированный дистрибутив для решения определенного круга задач, а это значит, что решение задач, для которых он не был предназначен будет более трудным, например, тот же поиск программ. Возможности Kali Linux сосредоточены на тестировании безопасности.

3. Установка

Скачать установочный образ вы можете на официальном сайте, вам только нужно выбрать архитектуру. После загрузки обязательно проверьте диск на повреждения, сравнив контрольную сумму SHA256. Поскольку этот дистрибутив предназначен для тестирования безопасности совсем не хотелось, бы, чтобы он был каким-либо образом нарушен. Как выполнять описано в отдельной статье.

В остальном же установка Kali Linux не сильно отличается от Debian. В зависимости от способа и мощности компьютера она может занять от нескольких минут до получаса. Мы детально рассматривали все в статье .

4. Особенности

Многие будут удивлены, но пользователь по умолчанию в Kali Linux - root. Это необходимо, потому что многим программам для работы нужны права суперпользователя. Это одна из причин, почему не стоит использовать Kali для решения повседневных задач, например, серфинга в интернете или использования офисных приложений.

Если говорить о программном обеспечении, то все поставляемые программы ориентированы на безопасность. Есть графические программы, а есть команды терминала, также в систему включено несколько базовых утилит, таких, как просмотр изображений, калькулятор, и текстовый редактор. Но тут вы не найдете офисных программ, читалок, почтовых программ и органайзеров.

Kali Linux основан на Debian, и вам ничего не мешает установить программу из репозиториев, например, thunderbird для сбора почты. Но просматривать почту от имени суперпользователя - не очень хорошая идея. Конечно, никто вам не мешает создать непривилегированного пользователя, но это лишняя работа.

На экране входа в Kali Linux вы можете видеть девиз "The quieter you become, the more you are able to hear" или "Чем тише вы будете, тем больше сможете услышать". Если вы понаблюдаете за пакетами, отправляемыми в сеть системой Debian, то вы заметите, что какие-либо пакеты регулярно отправляются в сеть. Некоторые из них отправляются приложениями пользователя, другие - фоновыми службами.

Например, если вы просканируете свой Linux компьютер с помощью , то можете увидеть несколько открытых портов. Например, это может быть никогда не использовавшийся VNC порт и HTTP сервер. Часть этих программ поставляются по умолчанию, часть вы установили и забыли.

Kali Linux стремится быть максимально тихим насколько это возможно. Это необходимо чтобы скрыть свое присутствие в атакуемой сети и защитить себя от потенциальных атак. Для достижения этой цели в Kali отключено множество служб, которые включены по умолчанию в Debian. Конечно, вы можете установить нужную службу из репозиториев Debian. Например, apache2:

Однако после этого утилита не будет запускаться автоматически и не будет добавлена в автозагрузку. Если она вам понадобится, ее придется запустить вручную. При каждой перезагрузке все лишние службы отключаются. Можно пойти обходным путем и добавить службу в белый список /usr/sbin/update-rc.d, но это не совсем безопасно, поскольку вы открываете путь к системе. Никто не знает нет ли там уязвимостей.

Kali Linux - это специализированный дистрибутив, хотя бы потому что он рассчитан на работу в агрессивной среде. И если вы установили веб-сервер и еще несколько программ, добавили их в автозагрузку, возможно, вы уже сломали Kali и уменьшили его безопасность.

5. Программы

Как уже говорилось выше, дистрибутив Kali Linux содержит только специфическое программное обеспечение для тестирования безопасности. Список самых популярных программ вы можете найти в статье . Но многих нужных для обычной работы программ нет. И нет никаких гарантий, что вы их найдете в репозиториях, даже если они доступны в Debian.

Вы можете захотеть добавить сторонние репозитории и источники приложений, чтобы установить то, что вам нужно, или добавить репозиторий, который содержит самую последнюю версию программы. Вы можете, но вы не должны этого делать. Даже для Debian так делать не рекомендуется, разработчики называют это явление FrankenDebian и говорят, что оно может нарушить стабильность работы системы.

С Kali Linux все еще сложнее. Вы рискуете не только повредить систему, но и сделать ее небезопасной. Пакеты из репозиториев проверены и содержат дополнительные изменения, например, тот же Apache не добавляется в автозагрузку. Сторонние пакеты не будут иметь таких предосторожностей.

Выводы

Наш обзор возможностей Kali Linux подходит к завершению. Стоит ли вам выбирать этот дистрибутив или нет - зависит от вас и тех задач, которые вы стараетесь решить с помощью системы. Если вам нужно только несколько инструментов, то лучше выбрать какой-нибудь более простой дистрибутив, например, Ubuntu или Debian. Вы сможете установить в нем все необходимые инструменты. Такой же вариант лучше подойдет для новых пользователей.

Но если вы уже хорошо разбираетесь в Linux и готовы тратить много времени чтобы разобраться в информационной безопасности, возможно, эта система для вас. Но не спешите устанавливать ее на компьютер. Используйте виртуальную машину, затем установите ее в качестве дополнительной, второй системы.

Возможно, вы несогласны с мнением, описанным в статье, оставляйте комментарии и расскажите о своей точке зрения.

Kali linux – инструмент для аудита информационных систем. В этом дистрибутиве встроены десятки программ, с помощью которых можно обнаружить уязвимости в различных службах и сервисах.

Надеюсь Вы помните, что использование данного дистрибутива для злонамеренных целей карается уголовным кодексом РФ.

Так как мы не ищем легких путей, то будем устанавливать самостоятельно, скачаем образ kali-linux-2.0-amd64.iso , размером 3,09 ГБ.

И так, создаём виртуальную машину в WMvare либо virtualbox и начинаем установку.

Первое что мы видим, это выбор вариантов установки. Это несколько вариантов live установки, такие как:

- failsafe (безопасный)

- persistence – live версия с сохранением изменений на диске,

- encrypted persistence – с шифрованием

- режим forensic, “судебный режим”, при его использовании на присоединённые устройства не вносится никаких изменений

- Install with speech synthesis – установка со звуковым сопровождением

Нас же интересует меню graphical install – установка с графической оболочкой.

Установка на SSD заняла не более 10 минут. После окончания установки, на предлагают использовать сетевой репозиторий. Мы конечно же соглашаемся, после чего происходит автоматическое обновление пакетов.

Следующий этап это настройка загрузчика GRUB, в моём случае это единственный диск с одной операционной системой, поэтому ставим загрузчик в начало единственного диска.

Перезагружаемся и заходим под пользователем root и паролем введенным в процессе установки, мы в системе.

Описание ВСЕХ утилит kali linux здесь – Kali Linux Tools Listing

01 – Information Gathering – Сначала идут консольные и графические утилиты для сбора информации, можно протестировать порты.

Самые популярные утилиты nmap (консольная) и zenmap он же с графической оболочкой.

02 – Следующий раздел Vulnerability Analysis, или по нашему сканеры уязвимостей. Например “OpenVAS”, как аналог небезызвестного сканера Xspider.

Устанавливается он довольно долго.

03 – Web application analysis – тестирование web приложений.

04 – Database Assessement – всё для работы с базами данных.

05 – Password Attacks – подбор пароля по хэшу, брутфорс.

06 – Wireless Attack – набор утилит для аудита беспроводных сетей.

07 – Reverse engineering – различные дебаггеры и отладчики.

08 – Exploitation tool – эксплуатация различных эксплойтов.

09 – Sniffing and spoofing утилиты для работы с трафиком, преимущественно чужим.

10 – Post Exploitation еще порция эксплойтов.

11 – “Судебные утилиты”, помогут извлечь ценную информацию.

12 – Reporting tools – создание отчетов

13 – System services – запуск и остановка сервисов приложений.

В общем, десятки приложений для брутфорса, подбора хэшей паролей, поиска уязвимостей в веб серверах, wi-fi сетях, веб приложениях.

Для использования этой системы понадобится опыт использования ОС linux и работы с консолью. Не используйте данное ПО для противозаконных целей.

Статья 272. Неправомерный доступ к компьютерной информации

1. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети, – наказывается штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев, либо исправительными работами на срок от шести месяцев до одного года, либо лишением свободы на срок до двух лет.

2. То же деяние, совершенное группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, – наказывается штрафом в размере от ста тысяч до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от одного года до двух лет, либо исправительными работами на срок от одного года до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет.

Если у Вас есть вопросы, задавайте их на , или ниже в комментариях.

Kali Linux - дистрибутив, разработанный Offensive Security, который стал очень популярен среди тех, кто интересуется безопасностью системы и поиском различных уязвимостей.

Ниже предлагается скачать последнюю версию Kali Linux для 64-bit и 32-bit систем.

Он также активно используется хакерами. Дистрибутив рассчитан на определённые категории пользователей и специалистов в области информационных сетей, поэтому не подойдет в качестве основной системы для новичков и начинающих. Kali Linux был разработан на базе Debian, в качестве рабочего стола используется графическая оболочка Gnome.

В нем используется ряд наработок, предназначенных для цифровой криминалистики, а также содержится большое количество настроек и инструментов, связанных с безопасностью сетей и системы.

Дистрибутив не представляет собой особой ценности для рядового пользователя Linux - здесь присутствует только ядро и базовые утилиты. Однако Kali Linux ценен именно обилием инструментов и настроек для тестирования безопасности системы.

Здесь есть ряд особенностей - например, пользователем по умолчанию в системе назначен root.

Благодаря тому, что Kali базируется на Debian можно установить приложения из доступных репозиториев. Дистрибутив устанавливается без особых сложностей, используя для этого простой инсталлятор. Можно также запускать установку и с LiveCD.

Ссылки для скачивания Kali Linux:

| Название | Разрядность | Образ | Размер | Ссылка |

|---|---|---|---|---|

| Kali Linux 2018.4 | 64-bit | ISO | 2.92 Gb |